Le piratage psychologique joue sur différents leviers irrationnels pour vous faire cliquer sur des liens frauduleux. Comment s’en protéger ? Nos conseils.

Les hackers s’en prennent aux systèmes informatiques, mais ils cherchent également à perturber notre raisonnement et nos réflexes via le piratage psychologique. Vous avez certainement déjà dû recevoir des messages de ce type : « Colis en attente : cliquez ici pour le recevoir » ou « AMAZON : bon d’achat de 10€ en cliquant ici ».

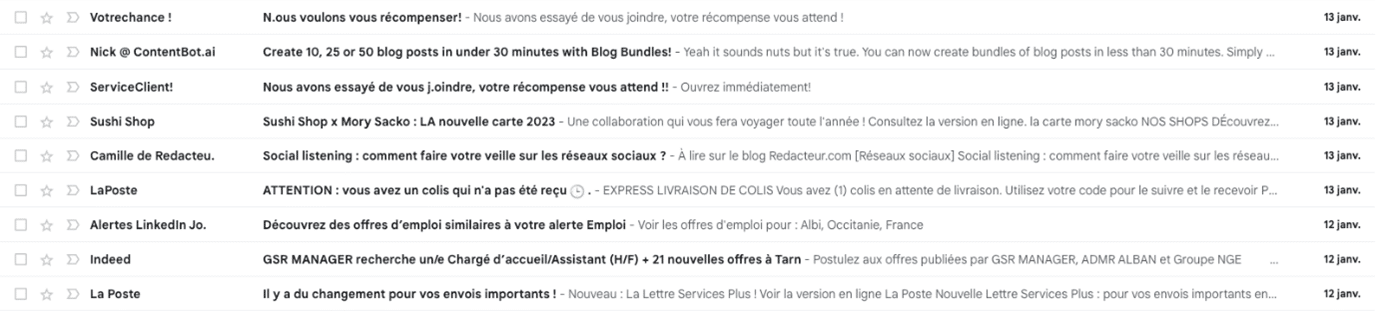

Le piratage psychologique : un exemple commun

Dans cet exemple, sur 12 mails, 6 mails sont frauduleux. « Nous voulons vous récompenser ! ». « Nous avons essayé de vous joindre, votre récompense vous attend !! ». « Toutes nos félicitations ! Vous pouvez obtenir une carte-cadeau xxx de 90€ ! ».

Regardez également : deux mails de « La Poste ». Sauf que le premier « ATTENTION : vous avez un colis qui n’a pas été reçu » est un leurre, alors que le second « Il y a du changement pour vos envois importants » est un vrai mail de La Poste.

Comment faire la différence ? C’est simple : le premier nous incite à réagir en urgence. Le second est informatif. Le premier utilise un moyen de communication que La Poste n’utilise jamais, en tout cas pas avec la personne qui a reçu ce mail.

Quel rôle joue la manipulation mentale dans les cyberattaques ? Quels sont les leviers psychologiques les plus fréquemment utilisés par les hackers et comment les déjouer ? Prendre conscience de ces leviers est déjà une première manière de s’en protéger. C’est justement l’objet de cet article.

Comment déjouer les tentatives de piratage psychologique des hackers?

La plupart des messages (e-mails, SMS) ou appels que nous recevons, aussi bien dans le cadre professionnel que personnel, ne nécessitent pas une réponse immédiate. N’agissez pas dans l’urgence, même si le message reçu est menaçant, et peu importe la personne ou l’institution qui vous l’envoie.

D’ailleurs, êtes-vous certain que l’expéditeur est bien celui qu’il prétend être ? Le nom qui s’affiche peut tout à fait être usurpé. En cas de doute, vérifiez la légitimité de l’expéditeur afin de vous assurer qu’il est bien l’auteur du message.

Voici deux exemples concrets :

- Un collègue de l’équipe informatique vous demande vos identifiants de messagerie par e-mail pour procéder à une vérification ?

- Un proche vous demande un virement bancaire en urgence pour régler des dépenses de santé ?

Prenez le temps d’appeler ces personnes pour vérifier si elles sont bien à l’origine du message que vous avez reçu. Demandez-vous également si l’information est cohérente et pertinente.

Dans tous les cas, ne cliquez pas sur tous les liens et n’ouvrez pas systématiquement les pièces jointes que vous recevez, surtout en cas de doute. Il suffit d’un clic pour ouvrir la porte aux hackers.

D’autre part, ne communiquez jamais d’informations personnelles et confidentielles – votre numéro de compte, vos mots de passe, vos identifiants – par SMS, e-mail ou téléphone … même à des personnes de confiance !

Que faire si vous êtes tombés dans un piège tendu par les hackers?

Si vous avez perdu de l’argent suite à ce genre de manipulation, il est conseillé de faire une déclaration à la police la plus proche de votre lieu de résidence.

Contactez également votre banque si :

- Vous avez diffusé des informations bancaires (votre banque pourra bloquer d’éventuelles transactions frauduleuses)

- Vous avez effectué un transfert d’argent suite à la sollicitation d’un fraudeur

- De l’argent a disparu de votre compte bancaire alors que vous n’êtes pas à l’origine de l’opération

Sauf si votre banque arrive à prouver que vous avez fait preuve d’une négligence grave, elle est dans l’obligation de vous rembourser l’argent escroqué. Cette ressource du SPF Economie pourra vous aider à y voir plus clair.

Décortiquer les messages envoyés par les hackers

Prendre conscience des techniques de manipulation mentale utilisées par les hackers est une première étape pour les repérer et s’en protéger. D’un point de vue un peu plus pratique, vous pouvez également apprendre à décortiquer les éléments contenus dans les messages des hackers. Bien souvent les messages tentent de vous faire cliquer sur un lien ou ouvrir une pièce jointe.

L’urgence

Dans cet exemple, un « ServiceClient ! » me dit qu’il a essayé de me joindre. L’urgence joue sur les mots « Veuillez répondre ! ». Sauf que … Quel service client ? Quelle marque ? Pourquoi ont-ils tenté de me joindre ? Pourquoi dois-je répondre ?

![]()

La peur

Exemples : « Une activité suspecte a été détectée sur votre compte », « Votre antivirus n’est plus à jour ».

La curiosité

Dans cet exemple, l’expéditeur « Nutrazenith » me dit de ne pas compter sur le hasard, que les enjeux sont trop importants. La curiosité me forcerait à cliquer sur le lien et à essayer de comprendre ce message cryptique.

![]()

L’appât du gain

Un autre exemple commun, que nous avions aussi repris dans notre article sur l’identification de mails frauduleux, est l’appât du gain via les nouvelles technologies, comme le Bitcoin. L’objet du mail joue également sur la peur : « Investissez avant de manquer ».

![]()

La confiance ou preuve sociale

Exemple : « Votre banque vous invite à vérifier et mettre à jour vos données personnelles. Cliquez ici pour effectuer cette action. »

Et bien d’autres …

Il suffit d’un seul mail convaincant pour inciter une personne à saisir des informations personnelles telles que des coordonnées bancaires et à se faire extorquer plusieurs milliers d’euros. Ces exemples ne manquent pas.

Ces différents leviers peuvent bien sûr être utilisés de manière combinée pour produire encore plus de pression chez l’utilisateur. Il en existe d’autres, par exemple : sens des responsabilités, fierté, envie d’aider. Le piratage psychologique aide les hackers à construire des attaques plus réalistes… et donc plus efficaces. Bonne nouvelle : vous savez maintenant quelles sont les techniques utilisées par les hackers pour influencer votre comportement. Vous pourrez donc les déjouer plus facilement.

Le rôle de la manipulation psychologique dans les cyberattaques

Un être humain est plus facile à manipuler qu’une machine. Les hackers utilisent diverses techniques pour réduire la vigilance de leurs victimes et les amener à coopérer sans prendre garde aux conséquences de leurs actes. Le recours à ce genre de pratique est désigné par l’expression « ingénierie sociale ».

Les hackers s’intéressent à la psychologie humaine. Si certaines entreprises forment leurs employés à redoubler de vigilance, les particuliers ne disposent généralement pas de ce genre d’entraînement. Vous voulez vous mettre au défi ? Consultez le site safeonweb.be et faites le test du phishing !

Quels types d’attaques utilisent la manipulation mentale ?

Les principales attaques menées par les hackers s’appuient sur la manipulation mentale, en particulier :

- Le phishing ou hameçonnage par e-mail

- Le phishing par SMS ou smishing

- Le phishing vocal (également appelé « vishing » ou « voice-phishing »)

Bien souvent, il s’agit là d’une première étape qui peut déboucher sur une cyberattaque bien plus poussée : ransomware ou rançongiciel, fuite de données, usurpation d’identité, vol d’argent, etc.

Restez connecté sur notre blog, pour découvrir de nouveaux articles qui traitent de votre sécurité en ligne.

N’hésitez pas non plus à découvrir notre assistance Safe & Connected : elle vous protège en cas de tracas digitaux !

Article rédigé en collaboration avec We are the Words.

Découvrez nos autres articles sur la sécurité informatique en cliquant ici.